Los investigadores de seguridad dieron calidades mixtas a una campaña de piratería recientemente descubierta dirigida a las autoridades financieras del gobierno y las embajadas. Por un lado, los ataques utilizaron documentos de señuelo cuidadosamente diseñados para engañar a objetivos cuidadosamente seleccionados para que instalen malware que podría obtener el control total de las computadoras. Por otro lado, un desarrollador involucrado en la operación a veces discutía el trabajo en foros públicos.

La campaña ha estado activa desde al menos 2018 cuando envió documentos Excel que dicen contener información secreta de los Estados Unidos a personas dentro de gobiernos y embajadas. Europa, informó la empresa de seguridad Check Point en una publicación publicada el lunes . Las macros en los documentos enviarían una captura de pantalla y los detalles del usuario de la PC de destino a un servidor de control y luego instalarían una versión maliciosa de TeamViewer que afirmaba ofrecer funcionalidad adicional. El troyano obtendría entonces el control completo sobre la computadora infectada.

Un servidor de control mal protegido permitía a los investigadores de Check Point ver periódicamente capturas de pantalla que se cargaron desde computadoras infectadas, al menos hasta que el servidor estuviera bloqueado. La mayoría de los objetivos tenían una conexión con las finanzas públicas y los funcionarios gubernamentales de las autoridades de ingresos. Usando las imágenes interceptadas y los datos de telemetría, los investigadores de Check Point compilaron una lista parcial de países donde se ubicaron los objetivos. Incluía:

- Nepal

- Guyana

- Kenia

- Italia

- Liberia

- Bermudas

- Líbano

La carga útil en los documentos de Excel cambió al menos tres veces durante el curso del últimos uno o más años. Lo que Check Point descubrió, entonces, fue una campaña de piratería que, a pesar de un servidor de control que inicialmente hizo disponibles las capturas de pantalla disponibles, sin embargo, logró infectar computadoras utilizadas en gobiernos y embajadas.

Ingrese a EvaPiks

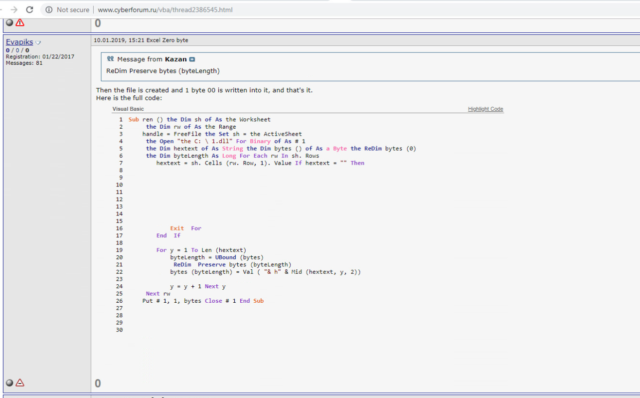

Pero pronto, Check Point los investigadores encontraron algo más: una persona en línea que tenía una conexión demostrada con la operación. Usando el apodo de EvaPiks, la persona de habla rusa publicó en varias ocasiones el código y las técnicas utilizadas en la operación.

Punto de verificación

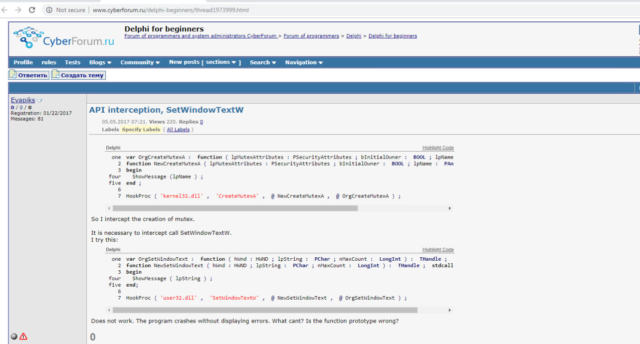

El código de macro que se muestra en la publicación anterior, incluido el nombre de variable "hextext", se usó en Uno de los ataques reales. La captura de pantalla de abajo, de una publicación de 2017 en la que el usuario buscó asesoramiento sobre la intercepción de llamadas a la función API, analizó una técnica de enlace de las funciones nombradas CreateMutexA y SetWindowTextW .

Check Point [19659016] Las mismas técnicas de enganche están presentes en muestras analizadas por Check Point. Check Point descubrió que la misma persona estaba activa en un foro de cardado ruso ilegal. Los investigadores dicen que el interés de EvaPik en el cardado significa que los ataques probablemente estén motivados financieramente, en lugar de estar motivados por el espionaje.

La publicación del lunes incluye hashes criptográficos de archivos binarios maliciosos, direcciones IP y nombres de documentos que sirven como indicadores de compromiso.

READ MORE – CLICK HERE

www.Down.co.ve

from Down.co.ve http://bit.ly/2VZuwvD

via www.Down.co.ve